中国翻墙历史梳理

开篇

这些知识是我自己因为工作需要google搜资料,所以看了一些别人的文档和视频,之后记录在我的onenote上,所以特地发上来! 注意: 本文只是探讨GFW技术的迭代和发展,无关其他! 望知悉!

概况:

中国KXSW时代大致分为三个时代,按照阶段可以分为:古代:1998-2011;近代:2012-2016;现代:2017- 至今,由2012年标志性的软件shadowsocks诞生为分界线,2017年则是trojan诞生!

古代:

中国互联网1987年开始,还是比较早,那封越过长城的邮件很火,GFW的诞生晚的多,起步于1998年,当时的主要手段是Dns劫持或者IP的封锁,以及包过滤:就是对一些明文协议进行关键字过滤,后来才出现的这是。 这类级别的封锁应付起来,还是比较简单的,比如应对域名劫持,我们可以把DNS服务器设置成国外,谷歌的dns是8.8.8.8,那个时候GFW还不会Dns污染,所以设置成国外dns是有效的,有人还总结了被阻挡的域名所对应的IP,也叫做hosts文件,我们可以修改自己电脑的hosts文件,当你的电脑进行DNS解析时,就不用通过网上的DNS服务器进行查询,而是直接从hosts文件中读取相应IP,当然,这种雕虫小技是不会长久的。

后来GFW学会了包检测的技术,当时用的都是http明文协议,只要简单分析协议头,就能知道你想访问哪里,对于这种封锁,就没办法用雕虫小技来KXSW了,这个时候要KXSW,就要用到代理服务器,,当时主要是的协议是http或者socks代理,当时网上随便一搜,就有很多代理服务器,不知道为啥那时候有那么多活雷锋,需要说明,无论http代理或者socks代理,这些协议都不是专门为KXSW设计的协议,这些协议都有对应的RFC标准,当时设定的目的也是为了管理的方便和安全考虑,并没有规避审查的考虑,由于是RFC标准,大部分软件都支持这些代理协议,所以只要我们再软件中设置下代理服务器,就能KXSW了!

代理服务器这个思想我们要记住,如果不能直接访问一个网站,通过一台中间的机器作为跳板,由它访问这个问题,再把访问的结果传输给你,这个基本思路就是以后我们所有KXSW软件的基本思路,无非就是在这个过程中加入了加密i或者混淆伪装,使GFW不能正常的识别罢了,以上说的都是GFW的远古时代。

总结 :

我们远古时代的大部分时间KXSW主要用的就是VPN,同样VPN这个东西也不是专门为KXSW设计的协议,主要用途是跨国公司传输商业数据内部网络所用,但是好歹,VPN是加密的,GFW并不能识别里面的内容,也不能一刀切全封掉,所以VPN在很长一段时间内是可以正常使用的,以至于现在小白 只要遇到KXSW软件,就说是VPN, 应该说,vpn虽然不是为KXSW设计的,但由于它是运行在网络模型比较底层的位置,所以VPN被认为是一种全局代理,由于它的结构非常简单,不涉及各种规则和分流的问题,对于小白可能更友好,这是它流行的原因之一,古代内容就讲完了

近代:

从2012.4开始,shadowsocks,专门为KXSW所写,软件和协议都是同一个名字,第一款广为人知的KXSW协议,是无可争议的,即使现在,shadows和变种ssr协议,shadowsocks第一次把代理服务器分为客户端和服务端,客户端提供的是标准的SOCKS5协议,任何 支持代理设置的软件都可以把代理服务器设置成shadowsocks5的客户端,客户端收到请求,会通过加密的方式转给ss的服务器端,客户端和服务器端加密通信用的是 预共享密钥的形式,所以流量特征非常弱,很长时间内GFW都没有办法识别和拦截,即使过去很久,现在很多软件都没有逃离它所定义的这个标准,所以你要说它用的技术都是现有的技术,但是这个想法是非常重要的,ss开创了专用KXSW协议的时代,很多KXSW软件都是对ss的改进和优化,并没有实质性的变革。

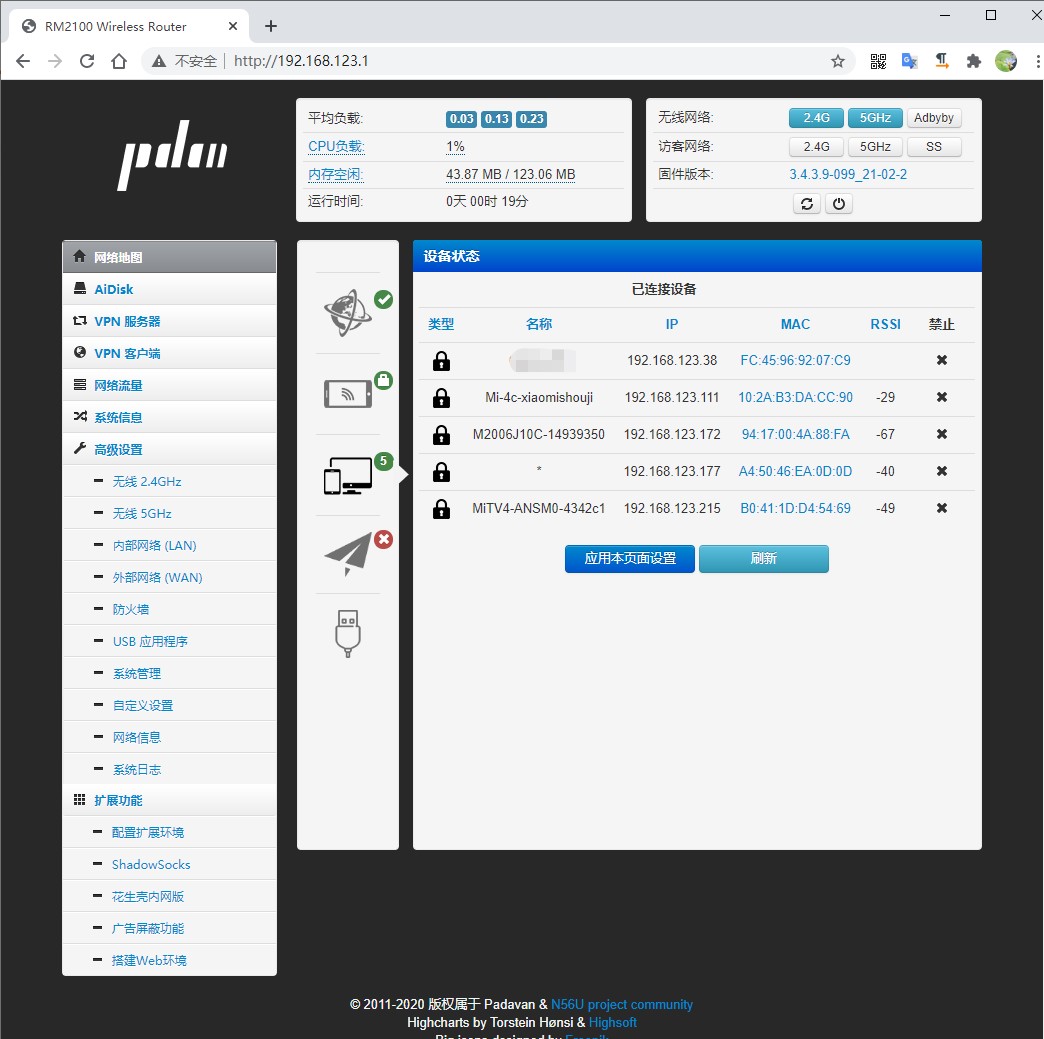

路由器硬件KXSW是路由器的杀手应用,路由器起到透明网关的作用,所有设备都不用安装任何软件,即可上网,简直是一机KXSW,全家光荣!

路由器跑的翻KXSW服务两种:

- .通过ssh进行转发,这种特征比较明显,不是特别好用 。

- 在路由器上跑shadowsocks通过C语言实现的版本,叫做shadowsocks libev版本,占用资源更少,非常适合在路由器低性能设备上用! 。

总结:

KXSW在近代的特点:

- .专门为KXSW设置的协议

- 流量特征少,加密强为主

- 开源和互联网协作

现代:

2017诞生的Trojan,意义非常重大,把KXSW直接推进到现代, 它的特别之处在于, 在trojan之前,KXSW主要有两个特征:1. 消除特征 ; 2. 混淆(对加密流量进行混淆,让GFW认为这是正常的流量),但是都出现过安全漏洞,容易被GFW安全识别,面对这些漏洞,以前的主要方法就是打补丁,这样就容易进入,发现漏洞,补漏洞,再发现漏洞,再补漏洞的循环,即使没有漏洞,一个没有明显特征,但是有大流量的请求,本身也是一种特征,这时候trojan就出现了,用https协议进行,并且用TLS加密传输,规避了各种协议和漏洞,这样看起来和一个正常的网站没有区别!

KXSW进入到现代,另一个特点就是软路由的大量运用,普通路由器性能低,无法承受,路由器性能就成了瓶颈!但是软路由低功耗主机已经降到了可以接受的价格,openwrt系统已经非常成熟,突然之间,软路由成了标配,软路由的cpu比硬路由是强太多了,即使是低端的cpu的也比硬路由的快很多,一时间跑满千兆KXSW成了大家的追求!

总结:

现代KXSW史有两个特点:

- 基本放弃了发明新的协议(加密算法),伪装成https的网站成了主流,大家注意这种伪装和以前的流量混淆是有区别的!

- .另外一个特点,就是软路由的大量使用,打破了各种限制,也开发了各种可能性!

未来-

- 大数据和人工智能(GFW现在肯定运用大数据和AI的技术在流量识别上面),但我认为目前还没有到成熟阶段,不过值得继续关注,也许有一天准确率会打到难以置信的高度,其次,随着技术的进步!

- 一个高效匿名的完全去中心化的网络可能会出现,注意是三条同时满足,tor网络可能满足后两条,但是不满足第一条

- 白名单,没法确定,这种不能确定的问题不能算是一个真的问题!

完结